Die illegale Nutzung von KMS-Aktivierungs-Tools stellt eine erhebliche Bedrohung für die Cybersicherheit dar, wie eine groß angelegte Malware-Kampagne eindrücklich bewiesen hat, die ein solches Werkzeug als Einfallstor nutzte. Diese Überprüfung beleuchtet die Funktionsweise dieser Kampagne, untersucht die technischen Details des Angriffs und verfolgt den Ablauf der internationalen Ermittlungen sowie die weitreichenden Konsequenzen für die Opfer. Ziel ist es, ein umfassendes Verständnis für diese Art der Bedrohung zu schaffen und die Risiken aufzuzeigen, die mit der Verwendung illegaler Software verbunden sind.

Die Doppelte Gefahr Was sind KMS Aktivierer

KMS-Aktivierer sind Werkzeuge, die den Key Management Service (KMS) von Microsoft emulieren, um Windows- und Office-Produkte ohne gültige Lizenz zu aktivieren. Während sie für Nutzer eine kostenlose Lösung versprechen, dienen sie Cyberkriminellen häufig als effektiver Verbreitungsweg für Schadsoftware. Ihre Popularität in der Welt der Softwarepiraterie macht sie zu einem idealen Köder, um Malware unbemerkt auf Millionen von Systemen zu installieren und die Anwender einem hohen Risiko auszusetzen.

Die Funktionsweise ist trügerisch einfach: Das Tool täuscht dem Betriebssystem einen legitimen Unternehmensserver vor, der die Software für einen begrenzten Zeitraum freischaltet. Dieser Prozess muss regelmäßig wiederholt werden, was die Nutzer in einem ständigen Abhängigkeitsverhältnis zum Aktivierer hält. Genau diese Notwendigkeit zur wiederholten Ausführung öffnet Cyberkriminellen Tür und Tor, da bei jedem „Aktivierungsversuch“ neue Schadroutinen unbemerkt nachgeladen und ausgeführt werden können.

Anatomie des Angriffs So funktionierte die Masche

Der präparierte KMSAuto Aktivator als Köder

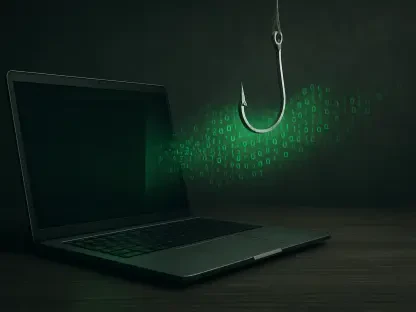

Der Täter nutzte eine manipulierte Version des bekannten Tools „KMSAuto“, um seine Schadsoftware zu verteilen. Anwender, die das Tool herunterluden, um Lizenzgebühren zu umgehen, aktivierten zwar möglicherweise ihre Software, installierten aber gleichzeitig unbemerkt eine gefährliche Malware. Diese Methode nutzte das Vertrauen der Nutzer in bekannte illegale Tools aus und tarnte die Infiltration des Systems als erfolgreichen Aktivierungsvorgang.

Das perfide an dieser Methode ist die psychologische Komponente. Da die Anwender bewusst eine illegale Handlung vollziehen, erwarten sie ohnehin unkonventionelles Verhalten der Software und ignorieren Warnungen von Antivirenprogrammen. Der Täter machte sich dieses Verhalten zunutze, um seine Schadsoftware ohne nennenswerten Widerstand tief in das System zu integrieren.

Die Clipper Malware Unbemerkter Diebstahl aus der Zwischenablage

Das Herzstück des Angriffs war eine sogenannte Clipper-Malware. Diese nistete sich tief im System ein und überwachte kontinuierlich die Zwischenablage des Computers. Sobald der Nutzer die Adresse einer Krypto-Wallet für eine Transaktion kopierte, ersetzte die Malware diese blitzschnell und unbemerkt durch die Wallet-Adresse des Täters. Der Diebstahl erfolgte im Moment der Überweisung, ohne dass das Opfer den Austausch bemerkte.

Diese Art von Malware ist besonders heimtückisch, da sie für den durchschnittlichen Nutzer praktisch unsichtbar agiert. Krypto-Wallet-Adressen sind lange, komplexe Zeichenketten, die selten manuell überprüft werden. Die Malware nutzte diese Tatsache gezielt aus, um den Diebstahl so unauffällig wie möglich zu gestalten und eine Entdeckung zu verhindern.

Chronologie eines millionenschweren Betrugs

Zwischen 2020 und 2023 infizierte der georgische Täter rund 2,8 Millionen Computer weltweit mit seiner Clipper-Malware. Durch die Manipulation von circa 8.400 Transaktionen gelang es ihm, Kryptowährungen im Wert von etwa einer Million Euro zu erbeuten. Das Ausmaß des Angriffs verdeutlicht, wie eine einzige Person durch die geschickte Ausnutzung einer weit verbreiteten illegalen Software einen enormen finanziellen Schaden anrichten kann.

Internationale Strafverfolgung Die Jagd auf den Täter

Die Ermittlungen begannen, nachdem ein Opfer aus Südkorea den Vorfall bei der Polizei meldete. Unter der Leitung der südkoreanischen Behörden und in enger Zusammenarbeit mit Interpol konnte die Spur des Geldes zurückverfolgt werden. Die Analyse der Krypto-Transaktionen führte die Ermittler schließlich zum Täter. Einer Razzia in Litauen folgten die Festnahme in Georgien und die anschließende Auslieferung nach Südkorea, was die Effektivität grenzüberschreitender Polizeiarbeit demonstrierte.

Die Opfer im Dilemma Rechtliche und finanzielle Konsequenzen

Für die Opfer gestaltet sich die Rückforderung des gestohlenen Geldes als äußerst schwierig. Da sie durch die Nutzung illegaler Software selbst gegen Lizenzbestimmungen verstoßen haben, stehen ihre Chancen auf Entschädigung schlecht. Dieser Fall verdeutlicht die rechtliche Grauzone, in der sich Nutzer von Piraterie-Software bewegen: Sie werden nicht nur Opfer von Kriminellen, sondern verlieren durch ihr eigenes Handeln oft jeglichen rechtlichen Anspruch auf Schadensersatz.

Ausblick Anhaltende Bedrohungen und notwendige Schutzmaßnahmen

Der Fall der KMS-Aktivierungs-Malware ist kein Einzelfall. Die Bündelung von Schadsoftware mit illegalen Downloads bleibt eine der häufigsten Infektionsmethoden. Zukünftige Bedrohungen werden voraussichtlich noch raffinierter und schwerer zu erkennen sein. Ein wirksamer Schutz besteht daher vor allem in der ausschließlichen Nutzung legal erworbener Software, der regelmäßigen Aktualisierung von Betriebssystem und Antivirenprogrammen sowie einem gesteigerten Bewusstsein für die Gefahren aus nicht vertrauenswürdigen Quellen.

Fazit Eine teure Lektion über den Preis von Gratis Software

Diese Überprüfung zeigte eindrücklich, dass die vermeintliche Ersparnis durch illegale Software schnell zu einem erheblichen finanziellen und datentechnischen Verlust führen konnte. Der Fall der KMSAuto-Malware diente als eindringliche Warnung: Die Risiken, die mit Softwarepiraterie einhergingen, waren real und gravierend. Die erfolgreiche internationale Strafverfolgung bewies zwar, dass Täter zur Rechenschaft gezogen werden konnten, doch der beste Schutz für Anwender blieb es, auf solche Angebote von vornherein zu verzichten.